1.11. Атаки на уязвимости

В этой статье мы разберём варианты атак, а в следующих разделах рассмотрим способы защиты.

Какие есть причины атак:

- Конкуренция. Например, чтобы разрушить бизнес основных конкурентов или вывести их из строя в сезон работы.

- Личные мотивы.

- Шантаж или вымогательство. Хакеры могут требовать деньги в обмен на прекращение атаки.

Интернет — это сеть компьютеров, передающих ценные данные, поэтому существует множество точек, где эти данные могут украсть или нарушить их работу. Есть также слабое звено — человек. Если пользователь свободно передаёт личные данные или доступ к компьютеру, механизмам безопасности будет гораздо сложнее обеспечить защиту.

Способы атак

Разберёмся с конкретными способами атак и их местами по уровням OSI.

Сниффинг (sniffing, «вынюхивать») — попытки выведать информацию и использовать в своих целях.

Сниффинг на уровнях:

- прикладной — захват имён пользователей и паролей;

- представительский — захват трафика сессий SSL/TLS;

- сеансовый — захват трафика Telnet и FTP;

- транспортный — захват TCP-сессий и UPD-трафика;

- сетевой — захват IP-адресов и номеров портов;

- канальный — захват MAC-адресов и ARP-запросов;

- физический — получение сведений о сети.

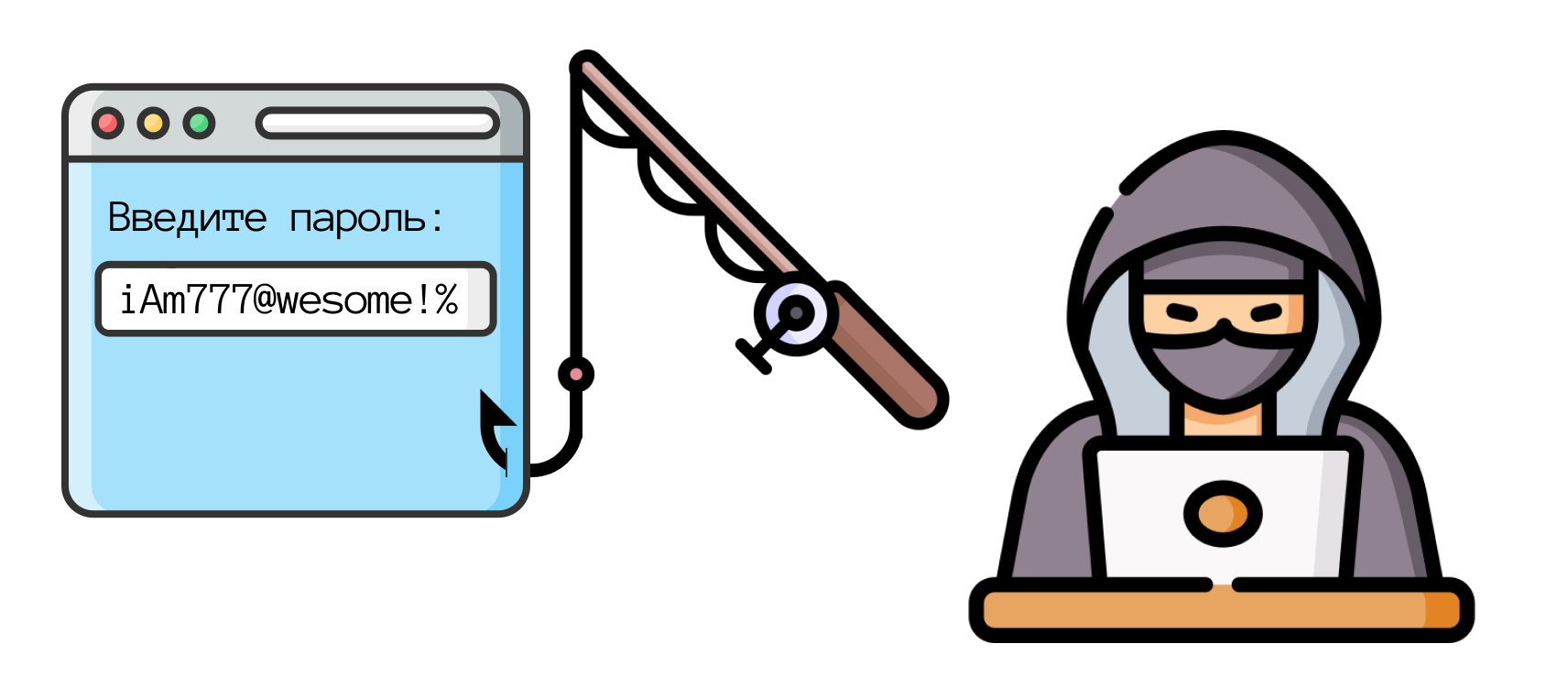

Фишинг — атака, при которой пользователя обманом заставляют раскрыть личную информацию, часто с помощью вводящего в заблуждение электронного письма.

Фишер предлагает соблазнительную приманку, убедительный веб-сайт. Если пользователь попадается, фишер может получить личную информацию.

Есть новый вид фишинга, который ещё более популярен и опасен — целевой. Вместо отправки одинаковых сообщений многим пользователям целевой фишер исследует конкретного человека и отправляет ему персональное сообщение.

Целевые фишинговые атаки часто направлены на людей внутри организации, чтобы получить доступ к данным компании. Если хотя бы один человек в организации случайно раскрывает свои учётные данные или загружает вредоносное ПО на рабочий компьютер, злоумышленник может взломать всю базу данных. Это не данные одного человека — это данные тысяч или миллионов людей.

Сможете ли вы обнаружить фишинг-мошенничество? Проверьте свои навыки с помощью этой викторины о фишинге от Google: пройти тест.

Атаки на канальный уровень

DoS (Denial of Service) — отказ в обслуживании. Атакующий переполняет сервер трафиком, делая веб-сайт или ресурс недоступным. Производится с одного устройства. Это один из самых распространённых типов атак: взять какой-либо ресурс системы и частыми запросами довести его до отказа.

DDoS (Distributed Denial of Service) — атака с использованием нескольких компьютеров или машин. Оба типа атак перегружают сервер или веб-приложение с целью прерывания работы служб. Эта атака более эффективная.

Использование недостатков протоколов — протоколы написаны людьми, поэтому в них зачастую есть ошибки и уязвимости. Суть такой атаки — найти эти недостатки и нарушить нормальную работу протоколов.

Человек посередине (англ. Man in the middle) — человек или программа маскируется под другую путём фальсификации данных и позволяет получить незаконные преимущества. Например, нападавший может подделывать название точки доступа, и клиенты будут к ней подключаться. Таким образом, злоумышленник может захватывать весь трафик. Этот способ также называют спуфинг (англ. Spoofing).

Нарушение работы оборудования в цепочке передачи данных. То есть физическое воздействие. Например, обрыв кабелей в удалённых районах.

Атака на защитные системы канального уровня. Попытки взлома криптографической защиты канального уровня.

Атаки на тело кадра. Например, подделка, внесение ошибок, изменение.

Атаки на сетевой уровень

Smurf-атака (или ICMP-флуд). Целью атаки является перегрузка сети. Для этого передают поддельные ICMP-сообщения, в которых обычно отправляются сведения об ошибках.

DNS-атака. Атака, в которой используются уязвимости в протоколе DNS. Это серьёзная проблема в области кибербезопасности, поскольку система DNS является важной частью интернет-инфраструктуры и в то же время имеет множество «дыр» в безопасности.

SSDP-атака. Протокол SSDP позволяет подключать устройства друг к другу в рамках одной сети или при подключении к одной точке Wi-Fi, например, дома или в офисе. Если хакер подключится к этой сети, он сможет использовать эти устройства для других атак, например, для DDoS. При этом пользователи даже не знают, что вовлечены в атаку.

Атаки на транспортный уровень

UDP-флуд (или Fraggle). Аналогично ICMP-флуду, только с использованием UDP-пакетов.

Атаки на сеансовый уровень

SYN-флуд. Хакер посылает SYN-пакеты, открывается большое количество одновременных TCP-соединений. Это тоже DDoS-атака. При потоке 100-500 тысяч пакетов в секунду сервер перестаёт работать.

SNMP-атаки. Атака на SNMP-протокол, который управляет устройствами в сети. При такой атаке сервер получает большие объёмы данных и либо перестаёт работать, либо у сервера не хватает возможностей обрабатывать другие запросы.

Как вы видите, есть множество вариантов атак на различные уровни системы. Не все они относятся к вашей зоне ответственности, но знать их всё равно полезно. Такое знание помогает видеть уязвимости системы и защищать её со своей части.